Tras 4 años sin descanso, mi jefe me negó las vacaciones: mi lección inolvidable fue épica

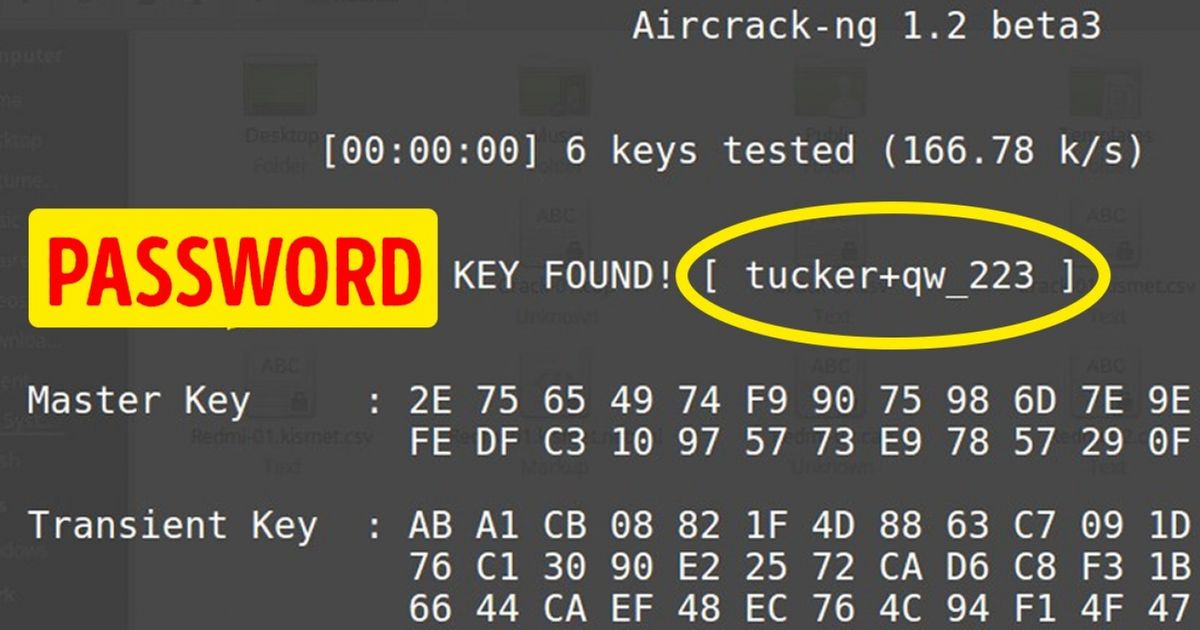

Tus contraseñas se almacenan en sistemas de seguridad mediante el uso de algoritmos especiales conocidos como "hashing" (función criptográfica). Los hackers intentan acceder a estas contraseñas usando diferentes técnicas, la más popular se llama "ataque de diccionario", donde la computadora intenta una y otra vez hasta conseguir la contraseña. Por ejemplo, en julio del 2017, los piratas informáticos obtuvieron 1,5 terabytes de datos de las computadoras de la empresa HBO y afirmaban haber publicado un guion del próximo episodio de Juego de tronos.

Con el tiempo, estos piratas han sido capaces de idear nuevas tácticas que compiten con los sistemas de seguridad más modernos.

Genial.guru te muestra algunas técnicas que los piratas informáticos usan para acceder a tus contraseñas y te proporcionamos consejos para que puedas protegerte de estos.

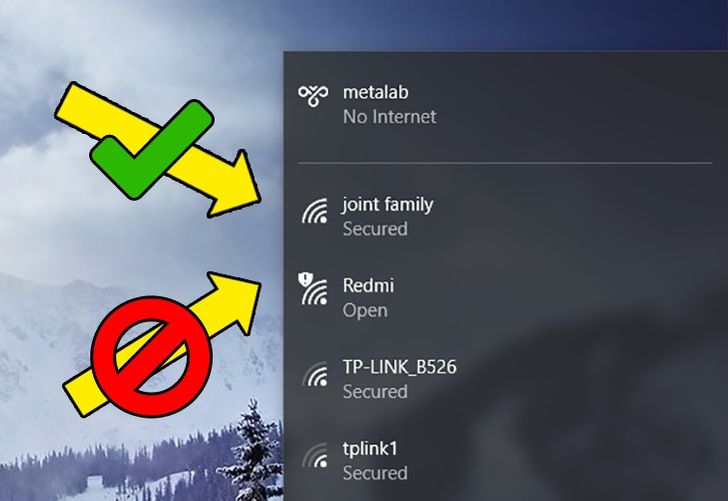

El Wi-Fi abierto o no requiere una contraseña, es básicamente de libre acceso a todos tus archivos, esto significa que cada actividad que haces puede ser supervisada por un pirata informático en la misma red Wi-Fi.

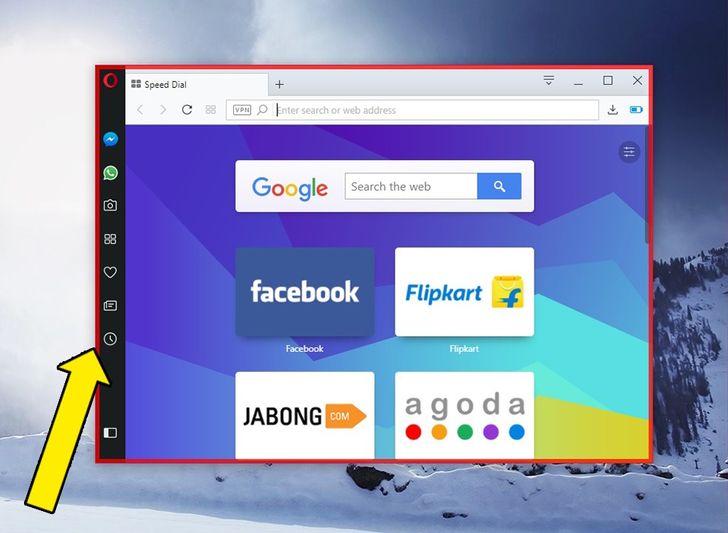

Si te resulta absolutamente necesario utilizar el Wi-Fi abierto o sin contraseña, como, por ejemplo, un punto de acceso público usa un VPN para proteger tu canal de Wi-Fi.

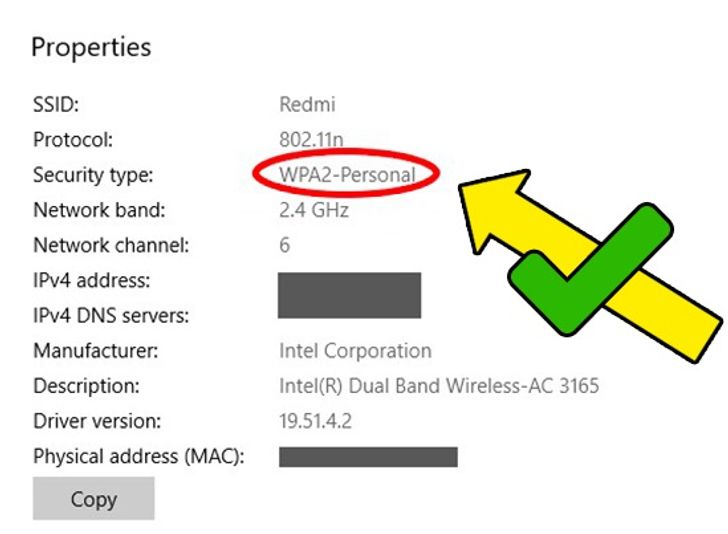

Utiliza únicamente el protocolo fuerte WPA (acceso protegido de Wi-Fi), que es más fuerte que el WEP (privacidad equivalente por cable), el cual no puede ser pirateado tan fácilmente por un pirata cibernético.

Esta propiedad se cambiará en la página web del enrutador, además, los piratas usan la vulnerabilidad del WPS (Wi-Fi estándar de seguridad de red) para robar o hackear las contraseñas de Wi-Fi incluso si usas WPA. Por lo tanto, es mejor desactivar el método de autenticación WPS en la página de la red en tu enrutador.

Los sitios sin el símbolo de bloqueo son realmente sospechosos y se pueden usar para obtener información de tu computadora sin tu autorización mediante un ataque MIM ("hombre en el medio", introducirse entre la comunicación de dos equipos).

Además, si estás tratando con sitios donde se requieren datos de inicio de sesión, como sitios bancarios, busca la barra verde junto con el candado verde.

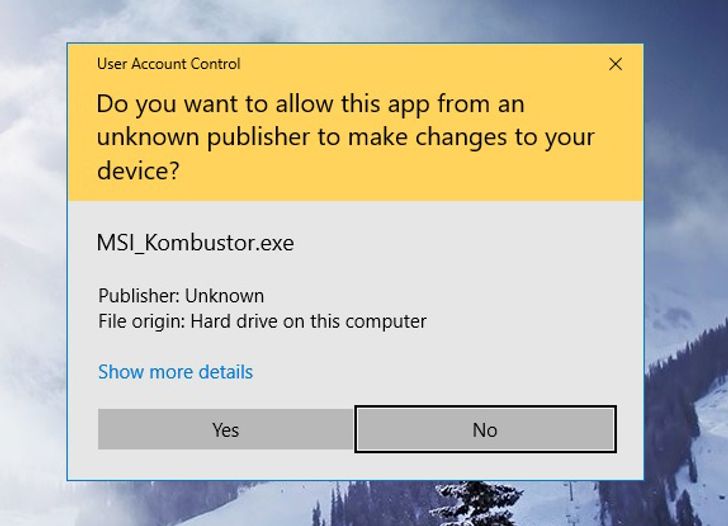

Permitir programas con los que no estés familiarizado (malware) o cuyos nombres no conoces podrían dañar seriamente la seguridad de tu computadora, y un pirata informático podría extraer fácilmente tus contraseñas.

Si has permitido algo parecido a esto, es posible que desees eliminar esta pieza de software y realizar un análisis exhaustivo con tu software antivirus.

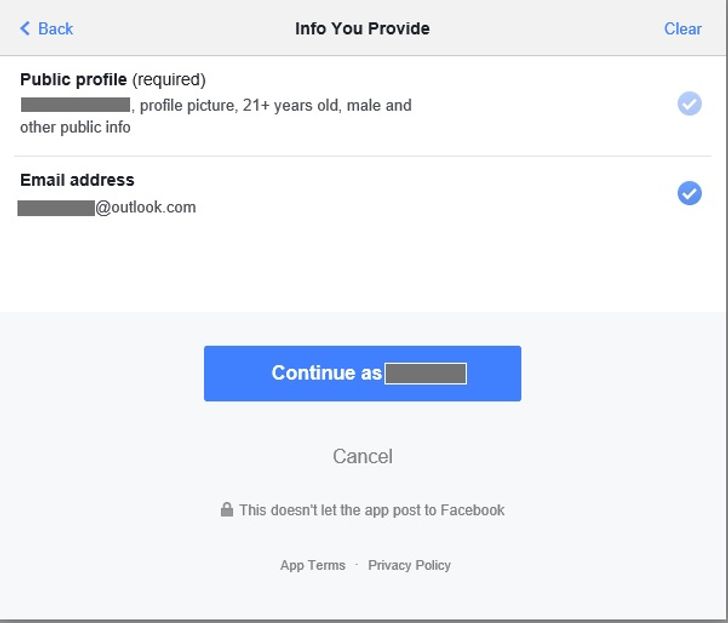

Vincular cuentas de Facebook o Twitter a un sitio sospechoso puede permitir que el sitio obtenga tu información personal, la cual podría usarse en tu contra.

Intenta no vincular tus cuentas con los sitios que lo soliciten. Asegúrate de vincularlas solo cuando sea una necesidad absoluta y que sea totalmente seguro.

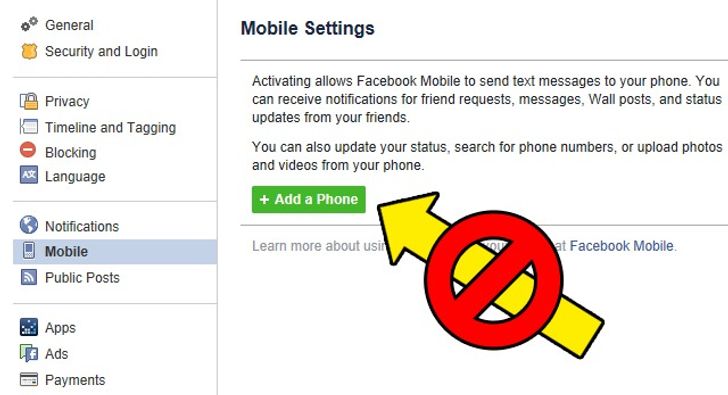

Los piratas informáticos han encontrado un error en Facebook y en otras redes sociales para acceder a tu cuenta utilizando la función “olvidaste tu contraseña” y desviando los mensajes de tu teléfono móvil usando una falla del SS7 (sistema de señalización por canal común número 7) en tu sistema.

No vincules tu número de teléfono con tus redes sociales, en su lugar, usa tu nombre de usuario o dirección de correo electrónico para iniciar sesión.

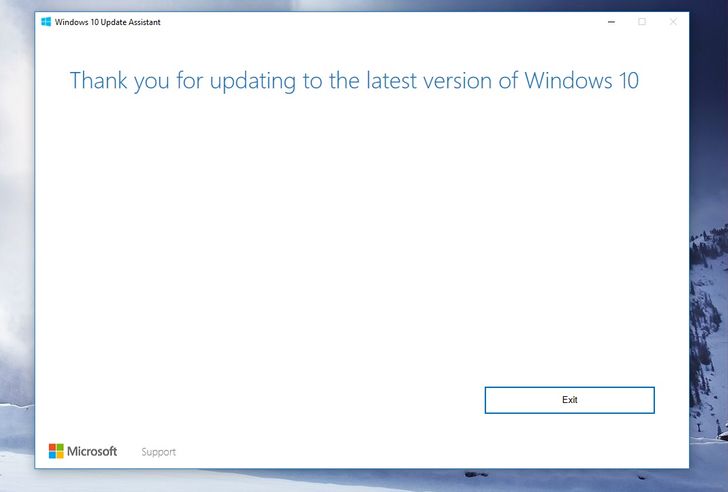

No uses versiones de Windows XP o versiones anteriores. Estas versiones tienen un mayor riesgo de ser pirateados. Las actualizaciones de seguridad Windows XP y sus versiones anteriores han sido rescindidas por Microsoft.

Si deseas estar más seguro mientras visitas sitios escrupulosos, simplemente usa el software llamado Sandbox.

Este tipo de "aislador de procesos" o restricción del software hace que tu entorno esté protegido y solo permite que los recursos básicos tengan acceso y restringe los permisos adicionales a los que necesitan acceso, como, por ejemplo, los archivos de tu computadora.

Estos piratas informáticos utilizan un SMTP (protocolo para transferencia simple de correo) la cual es una inyección de encabezado y así poder insertar un virus o programas maliciosos cuya función es dañar un sistema, además de colocar correos no deseados y sitios en la red de suplantación de identidad en la computadora de la víctima.

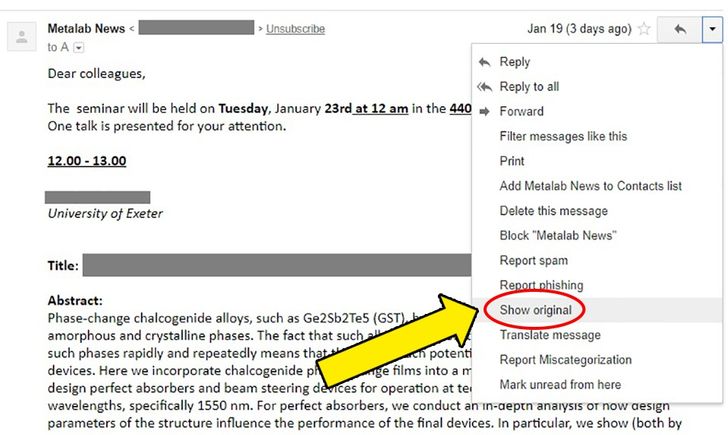

No abras el correo que aparece en spam (término informático que puede ser un medio para la introducción de un virus) y no abras archivos adjuntos desconocidos. En lugar de eso, primero escanea el archivo usando un software o programa antivirus y siempre verifica el encabezado del correo electrónico.

Los piratas de la red pueden atacar servidores en la nube usando varios ataques, como por ejemplo un ataque DDOS (denegación de servicio distribuida) o un ataque de intermediario en la red, para acceder a tus datos y contraseñas.

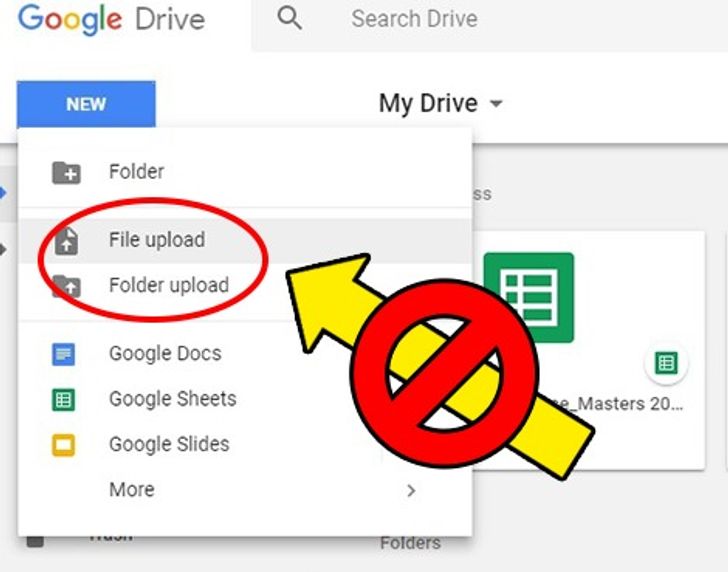

Haz siempre una copia de seguridad de tus datos fuera de línea en un dispositivo de almacenamiento externo, como un disco duro o una unidad flash.

¿Tienes algún consejo para hacer frente a los piratas informáticos? ¿O tal vez has escuchado acerca de una nueva técnica de piratería? Comparte con nosotros tus consejos y tus fotos en los comentarios.